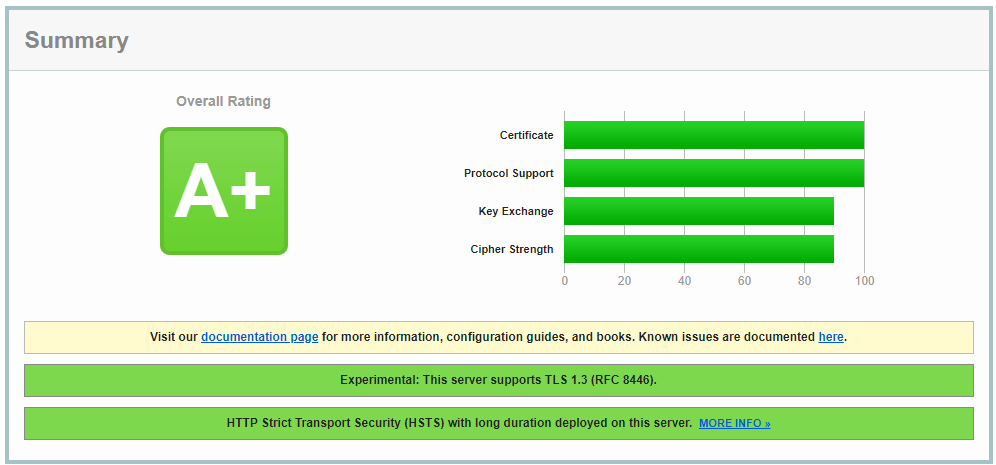

で A+の評価を出したいので少し nginx の設定を変更してみた。

| OpenSSL | 1.1.1c |

| nginx | 1.14.1 |

Diffie-Helman 鍵交換に使うファイルを生成する。

CPU がザコだと結構な時間がかかるので気長に待つ。

openssl dhparam -out /etc/nginx/dhparam.pem 4096

https://ssl-config.mozilla.org

を参考に、nginx の設定を変更

Server Software を nginx にし、nginx のバージョンと OpenSSL のバージョンを指定するとそれなりの設定を書き出してくれる

主要ブラウザでも TLS1.0/1.1 は無効化される動きのようなので ssl_protocols は「TLSv1.2 TLSv1.3」を指定

ssl_protocols TLSv1.2 TLSv1.3;

ssl_trusted_certificate は Let's Encrypt で作った証明書があるディレクトリに chain.pem があると思うのでそのファイルを指定

ssl_trusted_certificate /etc/letsencrypt/live/[ドメイン名]/chain.pem;

http リクエストは https に /etc/nginx/nginx.conf

server {

listen 80 default_server;

listen [::]:80 default_server;

return 301 https://$host$request_uri;

}

最終的に下記のような感じに設定しました

server{

listen 443 ssl http2;

listen [::]:443 ssl http2;

server_name [サーバ名];

server_tokens off;

ssl on;

ssl_certificate "/etc/letsencrypt/live/[ドメイン名]/fullchain.pem";

ssl_certificate_key "/etc/letsencrypt/live/[ドメイン名]/privkey.pem";

ssl_session_timeout 1d;

ssl_session_cache shared:SSL:10m; # about 40000 sessions

ssl_session_tickets off;

# curl https://ssl-config.mozilla.org/ffdhe2048.txt > /path/to/dhparam.pem

ssl_dhparam /etc/nginx/dhparam.pem;

ssl_ecdh_curve secp384r1;

# intermediate configuration

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:DHE-RSA-AES128-GCM-SHA256:DHE-RSA-AES256-GCM-SHA384;

ssl_prefer_server_ciphers on;

add_header X-Frame-Options "SAMEORIGIN" always;

add_header X-XSS-Protection "1; mode=block" always;

add_header X-Content-Type-Options "nosniff" always;

add_header Referrer-Policy "no-referrer-when-downgrade" always;

add_header Content-Security-Policy "default-src 'self' http: https: data: blob: 'unsafe-inline'" always;

# HSTS (ngx_http_headers_module is required) (63072000 seconds)

add_header Strict-Transport-Security "max-age=63072000; includeSubDomains;preload" always;

# OCSP stapling

ssl_stapling on;

ssl_stapling_verify on;

ssl_trusted_certificate /etc/letsencrypt/live/[ドメイン名]/chain.pem;

resolver 1.1.1.1 1.0.0.1 8.8.8.8 8.8.4.4 valid=60s;

}

最後に下記サイトに今回対応したドメインを入れて登録しておく

https://hstspreload.org/

これで A+の評価を受けることができた。

ssl_ciphers のところをもう少し調整したいが、いたちごっこになりそうだったのでこのあたりで妥協した。